Wie Maschinen- und Anlagenbauer von einem ISMS profitieren

So schützen sich Maschinenbauer mit einem Informationssicherheits-Managementsystem (ISMS) vor Hackerangriffen und Cyberattacken.

Beitragsbild: istock.com | ArLawKa AungTun

Das CISIS12 ist ein etablierter Standard, mit dem Sie die IT-Sicherheit in Ihrem Unternehmen sinnvoll aufrüsten und Ihre Daten und Systeme vor Cyberangriffen schützen. Umgesetzt wird das mithilfe eines Informations-Sicherheitsmanagement-Systems (ISMS). Hauptmerkmal der Norm ist die vergleichsweise einfache Einführung, die in 12 übersichtlichen Schritten verläuft. Die Norm bietet klare Handlungsempfehlungen zur Datensicherheit und ist daher eine praktikable Lösung für KMU und Kommunen. Alle Schritte werden durch einen kontinuierlichen Verbesserungsprozess begleitet.

Hinter der Norm steht das erfahrene Entwicklerteam vom IT-Sicherheitscluster e.V. – ein Verein, dessen Arbeit von den Bundesministerien BMWK und BMBF unterstützt wird.

Die CISIS12-Norm ist eine Weiterentwicklung der ISIS12, die durch Compliance-Aspekte ergänzt wurde.

Der Standard wurde speziell für die Bedarfe von KMU entwickelt. Erfahrungsgemäß haben mittelständische Unternehmen im IT-Bereich meist mit organisatorischen Problemen zu kämpfen, sei es aufgrund von mangelndem IT-Fachwissen oder personeller Engpässe in der IT-Abteilung. Der schlanke CISIS12-Prozess schafft Abhilfe und ermöglicht es Ihnen, die notwendige Verbesserung der IT-Sicherheit effizient durchzuführen.

Nach Durchlauf der 12 Schritte stehen Ihnen hinsichtlich der weiteren Vorgehensweise mehre Wege offen. Durch die Implementierung des Standards haben Sie Ihr Ziel erreicht, Ihre IT-Sicherheit wirkungsvoll zu erhöhen und sich gegenüber einem IT-Schadensfall abzusichern. Darauf aufbauend können Sie nun alternativ eine Zertifizierung nach CISIS12 anstreben oder aber eine Erweiterung des ISMS nach den Anforderungen der ISO 27001 durchführen, um eine entsprechende Zertifizierung nach ISO 27001 zu erhalten.

Eine CISIS12-Zertifizierung ist vor allem sinnvoll, wenn Sie gesetzliche Nachweispflichten erfüllen oder gegenüber Versicherungen oder Kunden das Niveau Ihrer IT-Sicherheit nachweisen wollen. Sollte es in Ihrem Unternehmen zu einem Sicherheitsvorfall kommen, beispielsweise zu einem Cyberangriff, reduzieren Sie mit der Zertifizierung mögliche Haftungsansprüche gegen Sie.

CISIS12 bietet sehr gute Voraussetzungen für eine Erweiterung und ist mit anderen Normen kompatibel. Sollten Ihre Geschäftspartner eine Zertifizierung nach ISO27001 oder TISAX verlangen, können Sie auf der Grundlage aufbauen, die Sie mit der CISIS12 geschaffen haben, und die zusätzlichen Anforderungen ergänzend umsetzen.

Grundlage einer IT-Zertifizierung ist die Einführung eines Informations-Sicherheitsmanagement-Systems. Neben einer besseren Außendarstellung und einer Absicherung im Schadensfall – beispielsweise Datenverlust nach Stromausfall oder Erpressung durch Cyberkriminelle – profitieren Sie von weiteren Vorteilen.

Das stärkste Argument für ein ISMS ist dabei, dass Sie damit die eigenen Unternehmenswerte schützen.

Wie verschiedene Studien zeigen, geht die Mehrheit der Unternehmer trotz zunehmender Meldungen über Cyberangriffe immer noch davon aus, dass sie zu klein oder uninteressant für Cyberkriminelle seien. Hacker unterscheiden jedoch nicht nach Unternehmensgröße oder der potenziellen Marge, da der Handel mit erbeuteten Daten generell ein sehr lukratives Geschäft ist. Ein grundlegender Schritt – bei dem es in mittelständischen Unternehmen allerdings immer noch hakt – ist das Schließen von Sicherheitslöchern mithilfe der sogenannten IT-Standardmaßnahmen. Hier sollten Sie unbedingt überprüfen, dass in Ihrem Unternehmen die Hausaufgaben in der IT-Sicherheit gemacht wurden.

Eine Nachlässigkeit wäre vergleichbar mit einem Unternehmer, der sein Cabrio mit einer digitalen Spiegelreflexkamera auf dem Beifahrersitz offen auf einem Einkaufsparkplatz abstellt …

Ein Beispiel für die Folgen mangelnder IT-Sicherheit zeigt die Insolvenz eines deutschen Küchenherstellers, dessen Daten durch einen Stromausfall verlorengingen. Mit der IT-Standardmaßnahme “Daten durch Backup-Lösung absichern” wäre der Schaden wahrscheinlich beherrschbar geblieben.

Weitere Vorteile, die Ihnen eine Erhöhung Ihrer IT-Sicherheit durch ein ISMS bringt:

Der Aufwand für die Einführung eines Informations-Sicherheitsmanagement-Systems (ISMS) richtet sich nach der Größe des Unternehmens, den bestehenden informationstechnischen Grundlagen und den Mitarbeiterkapazitäten.

Im Vergleich zu einer ISO27001-Einführung sind die Kosten der CISIS12-Zertifizierung deutlich geringer, da der Umfang der Prüfung reduziert werden kann. Obwohl sich CISIS12 durch einen schlanken Aufbau auszeichnet, handelt es sich um ein vollwertiges System zur Datensicherheit im Unternehmen.

Für eine mittelständische Spedition beläuft sich die Zertifizierungsdauer je nach Anzahl der Mitarbeiter auf 2 bis 5 Tage.

Die effiziente Umsetzung eines Vorhabens gelingt nur bei entsprechender Vorbereitung und klarer Zielsetzung. Für den Erfolg der ISMS-Implementierung ist es daher grundlegend, dass im Vorfeld ein Projekt aufgesetzt wird. Hierfür werden folgende Themen besprochen:

Gegebenenfalls ist auch eine für die Projektunterstützung passende Software auszuwählen. Der Nutzen solch einer Software ist, dass sie die einzelnen Implementierungsschritte abbilden und alle Beteiligten auf diese Weise durch das Projekt begleiten kann.

Zudem wird eine Stakeholder-Analyse durchgeführt, die bei unklarer Ist-Situation durch eine Schwachstellen-Analyse ergänzt wird.

Eine Leitlinie ist ein kurzes Schriftstück zur Beschreibung der IT-Sicherheitsziele, die mit der Implementierung des ISMS verfolgt werden. Neben Leitaussagen zu Erfolgsmessung und Verantwortlichkeiten definiert es die Kundenanforderungen. Dabei wird darauf hingewiesen, dass die Gesamtverantwortung bzw. die Hoheit über das Projekt bei der Geschäftsleitung verbleibt.

Nachdem die Ausgestaltung des Informations-Sicherheitsmanagement-Systems (ISMS) nach und nach Formen angenommen hat, wird es Zeit, dessen Einführung in die Praxis vorzubereiten.

Dabei sollten Sie darauf achten, alle Mitarbeiter in den ISMS-Prozess einzubinden. Neben einer strukturierten Dokumentation kommt es auf die Festlegung der Verantwortlichen und deren Rollen an.

Aufgrund der engen Vernetzung der IT-Systeme in Unternehmen geht ein großes Risiko von den Beschäftigen selbst aus, da diese aus Unachtsamkeit häufig Sicherheitslücken schaffen. Zu den Hauptursachen von IT-Sicherheitsvorfällen in KMU zählen bekanntermaßen Spam-Mails, Viren und Trojanische Pferde. In den meisten Fällen ist es nachlässiges Verhalten, das den Cyberkriminellen die Türen in die IT-Systeme des Unternehmens öffnet.

Die Sensibilisierung der Mitarbeiter für das Thema IT-Sicherheit ist ein Prozess, der sich über sämtliche Phasen der ISMS-Einführung erstreckt. Hier kommt die Bedeutung des PDCA-Zyklus (Plan-Do-Check-Act) besonders gut zur Geltung, da Schulungen zur Cybersicherheit und zum verantwortungsvollen Umgang mit Daten keine einmalige Maßnahme sind, sondern einen fortlaufenden Prozess darstellen.

Beim Thema Mitarbeitersensibilisierung sollten folgende Aspekte berücksichtigt werden:

In der Vorbereitungsphase zur ISMS-Einführung hatten Sie die Vergabe von Rollen und Verantwortlichkeiten geplant und klar geregelt, wem welche Aufgaben übertragen werden sollen. Nun ist das ISMS-Team zusammenzustellen. Das Team wird dabei in zwei Kategorien unterteilt – das Kernteam und das erweiterte Team.

Ein Kernpunkt des Informations-Sicherheitsmanagement-Systems (ISMS) ist die IT-Dokumentation. Damit das ISMS ordnungsgemäß funktioniert, müssen Dokumente gelenkt, freigegeben und klassifiziert werden.

Aus Gründen der Vertraulichkeit dürfen das IT-Betriebshandbuch und das IT-Notfallhandbuch nur für berechtigte Personen zugänglich sein. Eine weitere Schlüsselmaßnahme ist, die Dokumente zusätzlich auch in analoger Form an einem sicheren Ort zu verwahren. So sind zentrale Informationen vor einem Hackerangriff geschützt und bleiben zugänglich, auch wenn die Server im Unternehmen zur Abwehr eines Cyberangriffs zeitweise heruntergefahren werden müssen.

Um einen störungsfreien IT-Betrieb zu gewährleisten, ist es gute Praxis, Leitlinien zur Datensicherheit zu veröffentlichen sowie entsprechende Nachweise über deren Einhaltung vorzuhalten.

Aufgrund des strukturierten Aufbaus der IT-Dokumentation haben die Leitlinien einen direkten Einfluss auf die geforderten Referenzdokumente der CISIS12.

Die Unternehmens-IT hat eine unterstützende Funktion und soll Sie befähigen, Ihre Geschäftsprozesse möglichst effizient abzuwickeln. Auf der anderen Seite bringt es die Digitalisierung mit sich, dass Datenbanken, Lagerbestände oder Auftragsdetails nicht mehr zugänglich sind, wenn das IT-System “down” ist. Daher ist es erforderlich, dass die Dienste des IT-Betriebes kontinuierlich und störungsfrei zur Verfügung stehen. Das Ziel sind also reibungslose digitale Abläufe.

Wartungsarbeiten an den IT-Systemen werden daher in der Regel außerhalb der Hauptbetriebszeiten durchgeführt. Viel wichtiger ist jedoch, dass ungeplante Störungen (Incidents) möglichst zeitnah und verlustarm beseitigt werden.

Das Servicemanagement beschreibt alle Prozesse und Aktivitäten rund um die Planung, Zusammenstellung, Lieferung und den Support von IT-Services. Wenn Sie eine Zertifizierung Ihrer IT-Sicherheit anstreben, wird während der ISMS-Einführung ein IT-Servicemanagement-Handbuch aufgesetzt, da dieses eine Voraussetzung für die Zertifizierung ist. Verfügen Sie bereits über ein IT-Servicemanagement-Handbuch, wird es entsprechend aktualisiert.

Im Handbuch müssen die von der CISIS12-Norm geforderten Serviceprozesse dokumentiert werden. Zudem sollte es Nachweise geben, dass diese Prozesse auch gelebt werden:

Wartungsprozess

– IT-Infrastruktur

– Gebäude Infrastruktur

– Software

Störungsbeseitigungsprozess (Incident Management)

– Störungsbeseitigungsprozess einleiten

– Ggf. Notfallmanagement aktivieren

Änderungsmanagement (Change-Management)

– Anforderungen strukturiert erfassen & bewerten

– Keine Änderungen ohne Freigabe

Unternehmer sind mit umfangreichen gesetzliche Anforderungen konfrontiert, deren Einhaltung sicherzustellen und zu dokumentieren ist. So auch im Bereich IT-Sicherheit und Datenschutz. In diesem Zuge wird in der Regel eine Gefährdungsbeurteilung notwendig. Das bedeutet, dass die kritischen Prozesse und Anwendungen eines Unternehmens zu identifizieren und nach Gefahrenpotenzial einzustufen sind. Die kritischen Prozesse und Anwendungen eines Unternehmens sind wiederum abhängig von der IT-Infrastruktur sowie einer funktionierenden Gebäudeinfrastruktur.

Gebäudeinfrastruktur_S10

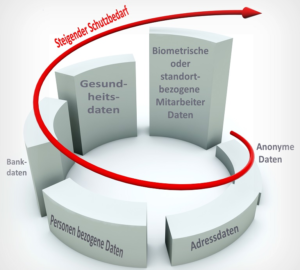

Für alle kritischen Prozesse und Anwendungen müssen die Schutzbedarfe sowie die Auswirkungen im Schadensfall analysiert werden. In der Regel werden die Ergebnisse in einer Matrix dargestellt.

Der Schutzbedarfsanalyse liegt der Gedanke zugrunde, dass für ein Zielobjekt die Grundwerte Vertraulichkeit, Integrität und Verfügbarkeit gewährleistet werden müssen. Werden diese Grundwerte verletzt, beispielsweise, weil vertrauliche Informationen unberechtigterweise weitergegeben wurden, oder weil autorisierte Nutzer am Zugriff auf Systeme behindert werden, entsteht ein Schaden. Der Schutzbedarf eines Objekts wird anhand des Ausmaßes des drohenden Schadens bestimmt.

Die Risikoanalyse geht Hand in Hand mit der Schutzbedarfsanalyse. Das Risikomanagement der CISIS12 folgt einem risikobasierten Ansatz, das heißt, dass Risiken in Verbindung mit Eintrittswahrscheinlichkeiten sowie Schadenshöhe ermittelt werden. Als logische Konsequenz erfolgt eine Risikobehandlung. Es werden also Maßnahmen gegen die Risiken entwickelt und auf ihre Wirksamkeit überprüft. Das Ganze wird dann in einem Maßnahmenkatalog festgehalten.

Durch die Einschätzung der Eintrittswahrscheinlichkeit und des Ausmaßes eines Schadens ist es möglich, Risiken besser einzuschätzen und zu visualisieren:

Diese Analyse dient als Basis, auf der das Backup-Konzept sowie das Notfallmanagement aufgesetzt werden. Einen besonderen Einfluss haben dabei die maximal tolerierbare Ausfallzeit (MTA) sowie der maximal tolerierbare Datenverlust (MTD).

Um die gesetzlichen Anforderungen einzuhalten, sollte ein Rechtskataster mit allen relevanten Gesetzen angelegt werden.

Auszug:

Bei der IT-Strukturanalyse werden alle IT-Assets systematisch per Excel oder mit einem Tool erfasst.

Kritische Systeme und Prozesse benötigen eine detaillierte Funktionsbeschreibung, um ein Notfallmanagement gewährleisten zu können. Durch eine Gruppierung der Assets wird ein bereinigter Netzplan erzeugt, der zur Komplexitätsreduktion beiträgt.

Für alle kritischen Objekte müssen die Schutzbedarfe definiert und entsprechende Sicherheitsmaßnahmen gemäß der CISIS12-Bausteine modelliert werden.

Um einen objektiven Eindruck vom erreichten IT-Sicherheitsniveau zu erhalten, ist es notwendig, die „Check-Phase“ gewissenhaft zu bearbeiten. Dies geschieht mittels eines Soll-Ist-Vergleichs, ggf. mit anschließender Maßnahmenumsetzung.

Nachweislich steht und fällt der Erfolg eines Projekts mit der Projektplanung. Aus diesem Grund hat das Projektmanagement in der CISIS12-Norm einen hohen Stellenwert. Die erfolgreiche Einführung eines Informations-Sicherheitsmanagement-Systems (ISMS) gelingt durch eine gut strukturierte Umsetzungsplanung.

Im ersten Schritt wird ein Kostenabschätzung der Maßnahmen durchgeführt, gefolgt von einer Priorisierung nach:

Nach einer Konsolidierung ungeeigneter, identischer oder höherwertiger Maßnahmen wird über das Change-Management die Umsetzung überwacht. Begleitet werden die Maßnahmen von Schulungen und der Sensibilisierung der Mitarbeiter.

In der letzten Phase des Plan-Do-Check-Act-Zyklus soll auf Ergebnisse reagiert werden, die durch die vorhergehenden Maßnahmen erreicht wurden. Besondere Bedeutung hat der PDCA-Zyklus für den Punkt “Revision”. Die CISIS12-Maßnahmen werden dabei auf Wirksamkeit und Angemessenheit überprüft.

Wird eine externe Person mit dem internen Audit beauftragt, können sich daraus folgende Vorteile ergeben:

Die Ergebnisse eines Audis müssen analysiert und Ursachen für Abweichungen mit dem Audit-Team identifiziert werden. Die Verbesserungsmaßnahmen fließen in die Umsetzungsplanung ein und werden vom Change-Management bewertet und priorisiert.

Nach einem Audit ergibt sich für das Management ein klares Bild, wie das aktuelle IT-Sicherheitsniveau im Unternehmen ausgeprägt ist und an welchen Stellschrauben noch gedreht werden sollte.

Im Gegensatz zum Audit, das aufgrund der Natur der Sache eine Momentaufnahme darstellt, verfolgt die Revision einen kontinuierlichen Ansatz und sollte in regelmäßigen, kürzeren Abständen und idealerweise vor einem Audit erfolgen. Der Revisionsplan zielt auf die Analyse des gesamten Informations-Sicherheitsmanagement-Systems (ISMS) ab. Um zu gewährleisten, dass stets ein angemessenes Sicherheitsniveau herrscht, werden die umgesetzten CISIS12-Schritte daraufhin untersucht, ob diese mit den aktuellen IT-Sicherheitszielen vereinbar sind.

Eine Revisionsplan umfasst die folgenden Punkte:

Durch die Integration des Revisionsplans in den kontinuierlichen Verbesserungsprozess wird sichergestellt, dass die Instrumente für ein funktionierendes ISMS kontinuierlich überprüft und verbessert werden.

Neben einer verbesserten Außendarstellung gegenüber bestehenden oder potenziellen Kunden gibt es weitere Vorteile einer Zertifizierung.

Eine Zertifizierung nach CISIS12-Norm erfolgt von akkreditierten Zertifizierungsstellen. Der externe Auditor übermittelt den Audit-Bericht an eine von zwei Zertifizierungsstellen:

Diese prüft den Audit-Bericht und erteilt bei positiver Prüfung das Zertifikat.

Der Aufwand für die Einführung eines Informations-Sicherheitsmanagement-Systems (ISMS) richtet sich nach der Größe des Unternehmens, den bestehenden informationstechnischen Grundlagen und den Mitarbeiterkapazitäten.

Im Vergleich zu einer ISO27001-Einführung sind die Kosten der CISIS12-Zertifizierung deutlich geringer, da der Umfang der Prüfung reduziert werden kann. Obwohl sich CISIS12 durch einen schlanken Aufbau auszeichnet, handelt es sich um ein vollwertiges System zur Datensicherheit im Unternehmen.

Für eine mittelständische Spedition beläuft sich die Zertifizierungsdauer je nach Anzahl der Mitarbeiter auf 2 bis 5 Tage.

Die Einführungsdauer hängt von unterschiedlichen Kriterien ab:

Idealerweise wird für die ISMS-Einführung ein Expertenteam zusammengestellt, das durch Mitarbeiter aus folgenden Bereichen besetzt ist:

Systeme wie der IT-Grundschutz oder die ISO27001 sind durch eine hohe Komplexität gekennzeichnet und es mangelt ihnen dadurch auch an der nötigen Flexibilität. Beim CISIS12 handelt es sich um ein schlankes System, mit dem KMU trotz begrenzter personeller und zeitlicher Ressourcen die nötigen IT-Sicherheitsmaßnahmen umsetzen und eine Zertifizierung erhalten können. Die Einführung nach CISIS12 ist in einem überschaubaren Zeitraum und daher auch zu überschaubaren Kosten möglich.

So schützen sich Maschinenbauer mit einem Informationssicherheits-Managementsystem (ISMS) vor Hackerangriffen und Cyberattacken.

Beitragsbild: istock.com | ArLawKa AungTun

Datensicherheit und Datenqualität sowie die Auswirkungen auf den Schutzbedarf DSGVO – Datenqualität Spätestens mit der Einführung der DSGVO sollte sich

Beitragsbild: (c) Mikhailmishchenko | Dreamstime.com

Um Ihre Datensicherheit / IT-Sicherheit zu verbessen, muss man wissen, wo sich Sicherheitslücken eingeschlichen haben. Eine IT-Risikoanalyse..

Beitragsbild: istock.com | BrianAJackson

Mittelständische Unternehmen sind nicht ausreichend vor IT-Risiken geschützt. Defizite gibt es vor allem bei den sogenannten Standardmaßnahmen. Dabei wären doch..

Beitragsbild: istock.com | Eisenlohr

Das IT-Backup ist für Ihr Unternehmen eine Art „Lebensversicherung“. Wir erklären Ihnen, wie Sie ein wirkungsvolles Backup anlegen können und erläutern, in welche ergänzenden Maßnahmen Sie dieses Backup einbetten sollten.

Beitragsbild: istock.com | ArLawKa AungTun

Was bringt eine Cyber-Versicherung? Die zunehmende Bedrohung durch Cyberangriffe ist inzwischen ein großes Thema, sowohl in der Fachliteratur als auch

Geschäftsführer: Tim Iglauer

Unter den Pappeln 7 | 34327 Körle

E-Mail: tim.iglauer@spedihub.de

Telefon: 05665 / 96 80 69 0

Mobil: 0177 / 650 68 16

Anspruchsvolle Prozessabläufe und die präzise Abstimmung von Schnittstellen im Maschinenbau, sowohl innerhalb verschiedener Abteilungen als auch mit externen Partnern, erfordern eine maßgeschneiderte IT-Lösung zur Steigerung der Effizienz. Entwickeln Sie mit uns innovative Wege, um die Herausforderungen des IT-Umfelds erfolgreich zu meistern und optimale Lösungen für Ihre Anforderungen zu finden.

In der Komplexität liegt die Einfachheit: Die IT als Navigator für effiziente und reibungslose digitale Prozesse in Industrieunternehmen.

Ihr Tim Iglauer

Wir halten Sie auf dem Laufenden!

Bildnachweis: