- +49 (0) 5 665 / 96 80 69 0

- tim.iglauer@spedihub.de

- Mon - Fri: 9:00 - 18:00

Datensicherheit: Wie viel Cyber Risk steckt in Ihren Prozessen?

Wie lange ist Ihre Spedition im Offline-Fall handlungsunfähig? 2 Stunden oder 2 Tage?

Wir alle sind auf die IT angewiesen und haben schon des Öfteren einen Systemausfall erlebt. Die Gründe hierfür sind sehr unterschiedlich, sei es durch einen Stromausfall, einen Programmfehler oder nur ein Windows-Update.

Seien Sie jedoch gewiss – Sobald Sie einmal einen Serverstillstand hatten, weil Ihre Systeme gehackt worden sind, dann werden Sie sich freuen, wenn es sich beim nächsten Mal nur um ein Windows-Update handelt.

Genauso erging es einer mittelständischen Spedition, die aufgrund eines Hacker-Angriffs für längere Zeit kein Webportal zur Verfügung stellen konnte. Hier hatte die Spedition viel Glück, denn durch eine geeignete Backup-Strategie konnten die verschlüsselten Dateien schnell wieder ersetzt werden und es gingen “nur” die Daten von einem einzigen Arbeitstag verloren.

Im Gegenteil dazu erging es einem Internet-Provider deutlich schlechter. Dabei sollte man hier doch davon ausgehen, dass die Rechenzentren eines Internet-Providers deutlich besser geschützt sind als die einer Spedition.

Durch einen Cyberangriff dauerte es mehre Tage bis der Provider wieder per E-Mail erreichbar war. Für die provisorische Erreichbarkeit wurde eine Google-E-Mail Adresse eingerichtet – und erst nach mehreren Woche waren alle Systeme wieder vollständig funktionsfähig.

Nehmen Sie dieses Thema ernst, sodass Sie nicht zu denjenigen gehören müssen, die im Falle eines Cyberangriffs vorübergehend eine Google-E-Mail Adresse einrichten müssen, damit Ihre Kunden Sie weiterhin erreichen können.

Wie sie dem entgegenwirken können:

Cyber Risk Analyse

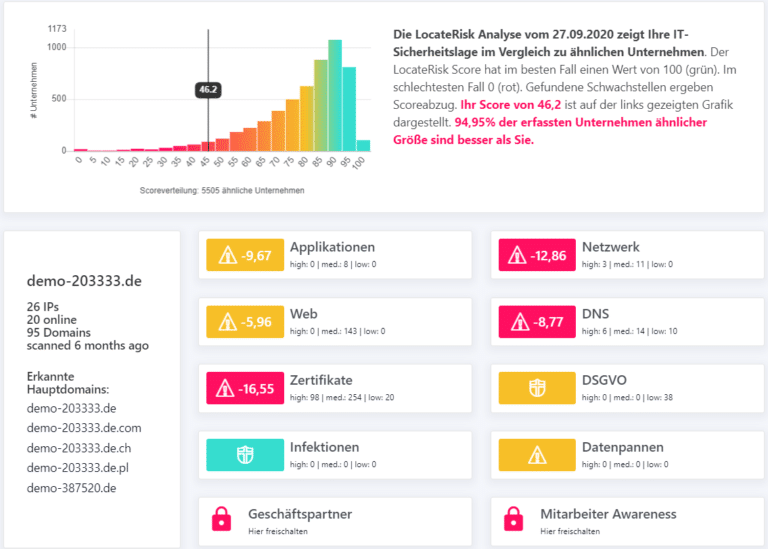

Eine IT-Risikoanalyse dient primär der Vorbeugung von Angriffen. Hiermit wird offengelegt, an welchen Stellschrauben Sie drehen müssen, damit keine Angreifer in das Firmennetzwerk eindringen können.

Über einen Netzwerkscan können Schwachstellen Ihres Firmennetzwerks offen gelegt werden – hiervon würden Sie nur erfahren, wenn Sie zuvor bereits entsprechende Schutzsysteme eingerichtet haben.

- Mit einer IT-Risikoanalyse haben Sie eine hilfreiche Momentaufnahme.

CYBER RISIK-ANALYSE

Handlungsempfehlungen umsetzen

Um die IT-Sicherheit zu verbessen, muss man wissen, wo sich Sicherheitslücken eingeschlichen haben. Mit Hilfe eines Cyber Risk Management Berichtes wird auf einen Blick eine Momentaufnahme visualisiert. Im nächsten Schritt können aus der detaillierten Schwachstellenanalyse erste Handlungsempfehlungen abgeleitet werden.

1. Cyber Risk Analyse durchführen → 2. Handlungsempfehlungen umsetzen → 3. Cyber Risk Fortschritt-Analyse

Handlungsempfehlungen

Wenn Sie das Thema intensiver verfolgen wollen, können Sie eine detaillieren Schwachstellenanalyse buchen.

Ihre IT-Abteilung bekommt anschließend die Handlungsempfehlungen direkt mitgeliefert. Sie können bei Bedarf einen erneuten Scan anstoßen und erhalten spätestens nach 48 Stunden das Ergebnis Ihrer Maßnahmen bzw. die Veränderung visualisiert dargestellt.

Ihre Vorteile einer Cyber Risk Analyse

IT-Sicherheit systematisch überwachen

durch konfigurationsfreien, voll automatisierten Scan- und Bewertungsprozess

Angriffsflächen identifizieren und reduzieren

durch priorisierte Handlungsempfehlungen zur Schließung der Sicherheitslücken

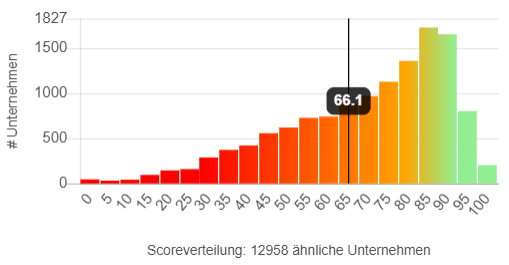

IT-Risikolage mit Wettbewerbern vergleichen

durch nicht invasive Analyse, die eine direkte Einstufung in die von Ihnen übermittelte Peer-Group ermöglicht

Individuelle Reports für Management und IT

mit grafisch visualisierter Übersicht für das Management und Detailinformationen für IT-Sicherheitsverantwortliche

Sicherheits- & Compliance-Vorgaben erfüllen

durch kontinuierliches Risikomanagement von Zulieferern und Geschäftspartnern

Veränderungen der IT-Sicherheit bewerten

anhand von validen, nachvollziehbaren Kennzahlen (KPIs)

Mitarbeiter für Cybersicherheit sensibilisieren

durch teilbare Berichte an verantwortliche Abteilungen und Personen

⇒ Mit einer IT-Sicherheitsanalyse haben Sie eine hilfreiche Momentaufnahme. Daraus lässt sich ableiten, welche Schritte Sie in die Wege leiten müssen, um Ihre Systeme für die Zukunft besser vor Angriffen zu schützen.