Wie Maschinen- und Anlagenbauer von einem ISMS profitieren

So schützen sich Maschinenbauer mit einem Informationssicherheits-Managementsystem (ISMS) vor Hackerangriffen und Cyberattacken.

Beitragsbild: istock.com | ArLawKa AungTun

Mit dem Standard ISA+ gelingt kleinen und mittleren Unternehmen der einfache und direkte Einstieg in die Informationssicherheit. Bei dem Instrument handelt es sich um eine praxisnahe Bedarfsanalyse, mit der das aktuelle IT-Sicherheitsniveau im Unternehmen erfasst wird.

Umgesetzt wird diese Bedarfsanalyse durch einen Fragenkatalog von 50 Fragen. Dieser beruht auf Best-Practices-Ansätzen und wird jährlich überprüft und dem aktuellen Stand der Technik angepasst.

Gestützt auf den ISA+ Fragenkatalog werden aus den Ergebnissen der Analyse klare Handlungsempfehlungen abgeleitet, mit denen Sie die identifizierten IT-Sicherheitslücken schließen.

Die Abkürzung “ISA” steht für Informations-Sicherheits-Analyse (ISA+). Konzipiert wurde die Lösung vom Bayrischen IT-Sicherheitscluster e.V., einem Zusammenschluss der IT-Wirtschaft mit Forschungseinrichtungen und Juristen, der vom Wirtschaftsministerium BMWK und vom Bildungsministerium BMBF gefördert wird.

Bevor mit dem eigentlichen Fragenkatalog gestartet werden kann, ist zu definieren, welche Prozesse und Systeme für das Tagesgeschäft des Unternehmens unverzichtbar sind. Anschließend wird betrachtet, welche organisatorischen Aspekte im Bereich der IT-Sicherheit im Unternehmen umgesetzt werden. Hierzu zählen folgende Themen:

Das Ziel der ISA+ ist der Überblick über die organisatorischen und technischen Maßnahmen, die nötig sind, damit Sie Ihre Kronjuwelen ausreichend geschützt wissen.

Neben den organisatorischen Maßnahmen ist die technische Analyse genauso wichtig, um festzustellen, welchen Reifegrad das Sicherheitsniveau zum Zeitpunkt der Analyse besitzt. Das Unternehmen muss sich bewusst sein, welche technischen Prozesse und Anwendungen unbedingt erforderlich sind, um das Kerngeschäft abwickeln zu können. Hierfür werden die relevanten Abhängigkeiten überprüft. Daraus ergeben sich bspw. folgende Themen:

Viele Unternehmer fragen sich erst einmal, warum sie sich mit rechtlichen und vertraglichen Aspekten der IT-Sicherheit beschäftigen sollten.

Häufig wird hierbei vergessen, dass die meisten Verträge so gestaltet sind, dass Sie eine Vertraulichkeitserklärung unterzeichnen müssen, damit eine Geschäftsbeziehung entstehen kann.

Sind Sie von einem IT-Sicherheitsvorfall betroffen, haben Sie sich nicht nur darum zu kümmern, dass Ihr Tagesgeschäft wieder reibungsfrei funktioniert, sondern werden auch Ihren Kunden gegenüber Rechenschaft ablegen müssen. Diese können von Ihnen eine Erklärung fordern, welche Maßnahmen Sie getroffen haben, um deren vertrauliche Daten zu schützen.

Aus diesem Grund empfiehlt es sich, darüber nachzudenken, wie Sie Ihre Rechenschaftspflicht nachweisen können, um mögliche Schadensersatzansprüche und vor allem einen Vertrauensverlust zu vermeiden.

Bei der rechtlichen Analyse werden daher folgende Bereiche einbezogen:

Interessiert es Sie, welchen Reifegrad Ihr Unternehmen bei der IT-Sicherheitsanalyse ISA+ erreicht? Lassen Sie uns gerne dazu austauschen!

Nähere Informationen zu unseren IT-Security-Paketen finden Sie hier.

Viele Unternehmen führen ein ISMS ein, um Anforderungen von Kunden nachzukommen, die eine IT-Sicherheitszertifizierung verlangen. Wichtiger ist es aus meiner Sicht, sich mit dem Thema auch ohne Kundenanforderung zu beschäftigen.

Ein Informationssicherheitsmanagement-System (ISMS) unterstützt Sie dabei, Ihre digitalen Daten und Ihre sensiblen Geschäftsinformationen vor unbefugtem Zugriff zu schützen. Dieses wird auf Grundlage einer IT-Sicherheitsanalyse aufgebaut, aus der Sie Handlungsempfehlungen erhalten. Durch ein Audit können Sie dann überprüfen, ob die Maßnahmen wirksam umgesetzt wurden und ob sich neue Handlungsfelder ergeben haben.

Nur so können Sie wertvolles Wissen, welches Sie über Jahre aufgebaut haben, sicher schützen.

Um sicherzustellen, dass Ihr Backup seinen Zweck erfüllt, sollte ein Backupkonzept erstellt werden. Darin wird festgelegt, welche Daten in welchen zeitlichen Abständen auf welchen Medien gesichert werden müssen.

Ebenso wichtig ist es, die Wiederherstellbarkeit eines Backups zu testen – also zu überprüfen, ob Ihr Backup im Ernstfall auch funktioniert – sowie Schutzmaßnahmen gegen Verlust von Backups zu treffen.

Prinzipiell kann auch einen FritzBox mit ihren Grundfunktionen ungewollte Zugriffe verhindern, wenn grundlegende Regeln beachtet werden. Zum einen sollten neuen Patches unmittelbar eingespielt werden (hierfür gibt es eine Autoupdate-Funktion). Zum anderen sollten Ports, die Sie nicht verwenden, geschlossen werden. Allerdings sind die Funktionalitäten der Firewall und des Monitorings sehr eingeschränkt.

Wenn Sie aus dem Homeoffice oder in einem ICE surfen, schützt Sie ein virtuelles privates Netzwerk (VPN) davor, dass Dritte Ihre übermittelten Daten mitlesen können.

Weiter Vorteile sind, dass Ihre IP-Adresse und Ihr Standort verborgen bleiben.

Die Informations-Sicherheits-Analyse (ISA+) wurde für kleine und mittlere Unternehmen und für Kommunen entwickelt. Die “großen” Sicherheitschecks wie der BSI-Grundschutz oder die ISO 27001 sind vom zeitlichen, personellen und finanziellen Aufwand für Großunternehmen dimensioniert und werden KMU nicht gerecht. Mit ISA+ wurde ein Standard entwickelt, der auch für KMU erreichbar ist und zugleich die gesetzlichen Anforderungen erfüllt.

So schützen sich Maschinenbauer mit einem Informationssicherheits-Managementsystem (ISMS) vor Hackerangriffen und Cyberattacken.

Beitragsbild: istock.com | ArLawKa AungTun

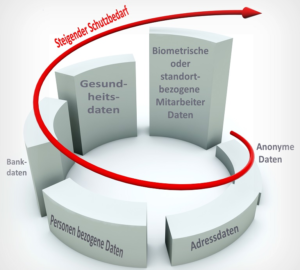

Datensicherheit und Datenqualität sowie die Auswirkungen auf den Schutzbedarf DSGVO – Datenqualität Spätestens mit der Einführung der DSGVO sollte sich

Beitragsbild: (c) Mikhailmishchenko | Dreamstime.com

Um Ihre Datensicherheit / IT-Sicherheit zu verbessen, muss man wissen, wo sich Sicherheitslücken eingeschlichen haben. Eine IT-Risikoanalyse..

Beitragsbild: istock.com | BrianAJackson

Ist die Datenspeicherung bei GPS-Tracking noch DSGVO-konform umsetzbar? Hier finden Sie mögliche Lösungsansätze.

Beitragsbild: istock.com | kate3155

Mittelständische Unternehmen sind nicht ausreichend vor IT-Risiken geschützt. Defizite gibt es vor allem bei den sogenannten Standardmaßnahmen. Dabei wären doch..

Beitragsbild: istock.com | Eisenlohr

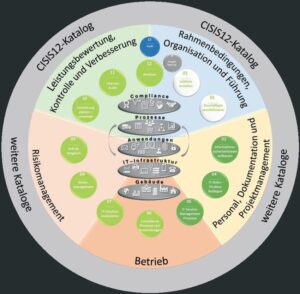

Erfahren Sie in unserem Blogbeitrag, wie Sie mit CISIS12 Ihre Daten und Systeme vor Cyberattacken schützen. Der etablierte Standard empfiehlt sich insbesondere für KMU und Kommunen.

Beitragsbild: cisis12.de

Geschäftsführer: Tim Iglauer

Unter den Pappeln 7 | 34327 Körle

E-Mail: tim.iglauer@spedihub.de

Telefon: 05665 / 96 80 69 0

Mobil: 0177 / 650 68 16

Anspruchsvolle Prozessabläufe und die präzise Abstimmung von Schnittstellen im Maschinenbau, sowohl innerhalb verschiedener Abteilungen als auch mit externen Partnern, erfordern eine maßgeschneiderte IT-Lösung zur Steigerung der Effizienz. Entwickeln Sie mit uns innovative Wege, um die Herausforderungen des IT-Umfelds erfolgreich zu meistern und optimale Lösungen für Ihre Anforderungen zu finden.

In der Komplexität liegt die Einfachheit: Die IT als Navigator für effiziente und reibungslose digitale Prozesse in Industrieunternehmen.

Ihr Tim Iglauer

Wir halten Sie auf dem Laufenden!

Bildnachweis: