Wie Maschinen- und Anlagenbauer von einem ISMS profitieren

So schützen sich Maschinenbauer mit einem Informationssicherheits-Managementsystem (ISMS) vor Hackerangriffen und Cyberattacken.

Beitragsbild: istock.com | ArLawKa AungTun

Es ist gut, einen IT-Fachmann in der Familie zu haben.

Beispielsweise so jemanden wie Dr. Fawaz, Spezialist für Datensicherheit und Datenschutz. Seine Forschung wird vom amerikanischen Verteidigungsministerium gefördert.

Gut ist es auch, wenn sich Brüder gegenseitig unterstützen.

Fawaz‘ Bruder saß in einer Videokonferenz und hatte sein Mikrofon stummgeschaltet. Plötzlich bemerkte er, dass das Signallämpchen für das Mikro noch leuchtete – das ist ein Zeichen dafür, dass auf das Mikrofon zugegriffen wurde. Er war alarmiert und tat das Naheliegende: Er bat Fawaz, sich das mal genauer anzuschauen.

Fawaz und seine Forscherkollegen untersuchten daraufhin, ob es sich um eine Ausnahme handelte, oder ob das Phänomen weiter verbreitet ist. Sie testeten verschiedene Videokonferenzanwendungen (VCA) auf den wichtigsten Betriebssystemen, darunter iOS, Android, Windows und Mac.

Sie schalteten die Mikrofone stumm und überprüften, wie sich die Anwendungen verhielten.

Nach diesem Ergebnis starteten die Forscher zunächst eine Umfrage unter Nutzern von Konferenz-Apps. Die meisten Teilnehmer antworteten erwartungsgemäß, dass stumm geschaltete Anwendungen kein Recht haben sollten, Daten zu sammeln.

Das Team setzte daraufhin Analysetools ein, um sich den rohen Audiofluss in gängigen VCAs von der Anwendung zum Audiotreiber des Computers und dann zum Netzwerk genauer anzuschauen. Sie stellten fest, dass alle getesteten Anwendungen gelegentlich Audio-Rohdaten sammeln, obwohl die Stummschaltung aktiviert ist:

Einige VCAs überwachen den Mikrofoneingang während der Stummschaltung kontinuierlich, andere tun dies in regelmäßigen Abständen. Eine App überträgt Statistiken über den Ton an ihre Telemetrieserver, und zwar unabhängig vom Mikrofonstatus.

Fawaz und sein Team prüften außerdem, welche Informationen sich aus den Daten herauslesen lassen, die die App bei Stummschaltung sammelt. Hierbei schauten sie sich an, ob Aktivitäten identifiziert werden können, die im Hintergrund des Raumes ablaufen. Mithilfe des Netzwerkverkehrs, den sie auf dem Weg zum Telemetrieserver abfingen, demonstrierten sie, dass dies sehr wohl möglich ist. Sie erreichten anhand abgefangener ausgehender Telemetrie-Pakete eine Genauigkeit von knapp 82 % bei der Identifizierung von sechs häufigen Hintergrundgeräuschen: Kochen, Putzen, Tippen, Musik hören, Hundegebell, Stimmengewirr.

„Wenn man kocht, ist die akustische Signatur anders als bei jemandem, der Auto fährt oder ein Video ansieht“, sagt Fawaz. „Diese Arten von Aktivitäten lassen sich also allein anhand des akustischen Fingerabdrucks unterscheiden, der an die Cloud gesendet wird.“

Unabhängig davon, ob auf die Daten zugegriffen wird oder nicht, werfen die Ergebnisse Bedenken hinsichtlich des Datenschutzes auf.

„Eine Kamera kann man ausschalten oder die Hand darüber halten, und egal, was man tut, niemand kann einen sehen“, sagt Fawaz. „Bei Mikrofonen geht sowas anscheinend nicht.“

Das Ausschalten eines Mikrofons ist in den meisten Betriebssystemen möglich, doch muss man sich dazu normalerweise durch mehrere Menüs bewegen. Das Team schlägt vor, das Problem mit der Entwicklung von leicht zugänglichen Software-“Schaltern” oder sogar Hardware-Schaltern zu lösen, mit denen Benutzer ihre Mikrofone manuell aktivieren und deaktivieren können.

Hier können Sie den gesamten Forschungsbericht von Dr. Fawaz und seinem Team lesen.

Mehr Informationen:

Dr. Kassem Fawaz ist Assistenzprofessor für Elektro- und Computertechnik an der Fakultät für Elektro- und Computertechnik an der Universität von Wisconsin. Sein Spezialgebiet ist Datensicherheit und Datenschutz in vernetzten Systemen. Er wurde mit dem „Caspar Bowden Award for Outstanding Research in Privacy Enhancing Technologies“ ausgezeichnet.

So schützen sich Maschinenbauer mit einem Informationssicherheits-Managementsystem (ISMS) vor Hackerangriffen und Cyberattacken.

Beitragsbild: istock.com | ArLawKa AungTun

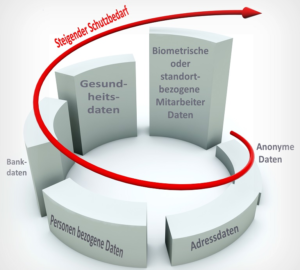

Datensicherheit und Datenqualität sowie die Auswirkungen auf den Schutzbedarf DSGVO – Datenqualität Spätestens mit der Einführung der DSGVO sollte sich

Beitragsbild: (c) Mikhailmishchenko | Dreamstime.com

Um Ihre Datensicherheit / IT-Sicherheit zu verbessen, muss man wissen, wo sich Sicherheitslücken eingeschlichen haben. Eine IT-Risikoanalyse..

Beitragsbild: istock.com | BrianAJackson

Mittelständische Unternehmen sind nicht ausreichend vor IT-Risiken geschützt. Defizite gibt es vor allem bei den sogenannten Standardmaßnahmen. Dabei wären doch..

Beitragsbild: istock.com | Eisenlohr

Das IT-Backup ist für Ihr Unternehmen eine Art „Lebensversicherung“. Wir erklären Ihnen, wie Sie ein wirkungsvolles Backup anlegen können und erläutern, in welche ergänzenden Maßnahmen Sie dieses Backup einbetten sollten.

Beitragsbild: istock.com | ArLawKa AungTun

Was bringt eine Cyber-Versicherung? Die zunehmende Bedrohung durch Cyberangriffe ist inzwischen ein großes Thema, sowohl in der Fachliteratur als auch

Geschäftsführer: Tim Iglauer

Unter den Pappeln 7 | 34327 Körle

E-Mail: tim.iglauer@spedihub.de

Telefon: 05665 / 96 80 69 0

Mobil: 0177 / 650 68 16

Anspruchsvolle Prozessabläufe und die präzise Abstimmung von Schnittstellen im Maschinenbau, sowohl innerhalb verschiedener Abteilungen als auch mit externen Partnern, erfordern eine maßgeschneiderte IT-Lösung zur Steigerung der Effizienz. Entwickeln Sie mit uns innovative Wege, um die Herausforderungen des IT-Umfelds erfolgreich zu meistern und optimale Lösungen für Ihre Anforderungen zu finden.

In der Komplexität liegt die Einfachheit: Die IT als Navigator für effiziente und reibungslose digitale Prozesse in Industrieunternehmen.

Ihr Tim Iglauer

Wir halten Sie auf dem Laufenden!

Bildnachweis: