Wie Maschinen- und Anlagenbauer von einem ISMS profitieren

So schützen sich Maschinenbauer mit einem Informationssicherheits-Managementsystem (ISMS) vor Hackerangriffen und Cyberattacken.

Beitragsbild: istock.com | ArLawKa AungTun

Wer bewacht den Wächter?

Ein Alltag ohne Internet ist inzwischen undenkbar. Banküberweisungen, Kommunikation mit den Mitarbeitern, GPS-Tracking oder die Bestellung beim Lieferservice für die Mittagspause – in der Regel wird das alles online erledigt.

Gleichzeitig steigt auch das Potenzial für Sicherheitslücken.

Fallen die IT-Systeme aus, bedeutet das für Unternehmen jedoch finanzielle Verluste und unterbrochene Lieferketten. Der Grund ist, dass komplexe IT-Systeme mittlerweile die Grundlage des Tagesgeschäfts sind. Maßnahmen zur Cybersicherheit sollten also ein fester Bestandteil der Unternehmensprozesse sein.

Die derzeit empfohlene Praxis für eine sichere IT-Architektur ist der „Zero Trust“-Ansatz. Mit anderen Worten: Selbst Personen innerhalb des Systems wird nicht vertraut. Jede Interaktion wird durch eine zentrale Instanz überprüft. Dieses Prinzip gilt selbst für scheinbar sichere Umgebungen, etwa im internen Firmennetz. Auch werden Endgeräte oder Benutzerkonten nicht für längere Zeiträume als sicher eingestuft, sondern bei jedem einzelnen Datenaustausch erneut überprüft.

In großen Unternehmen ist das inzwischen der Standard.

Allerdings gibt es einen Haken: Diese zentrale Instanz, die die Interaktionen innerhalb des Systems überprüft, genießt volles Vertrauen.

Was wäre, wenn nun ein Angreifer in das System eindringt? Der wäre dann der uneingeschränkte Herrscher.

Denn auch Zero-Trust-Systeme sind vor Cyberkriminalität nicht gefeit.

Bei einem Zero-Trust-System unterliegt jeder einzelne Schritt einer Verifizierung. Jeder Benutzer und jede seiner Aktionen werden zuerst überprüft, und erst danach erfolgt eine Genehmigung. Die Bedeutung dieses Systems zeigt sich darin, dass zunehmend mehr Länder ihre Behörden verpflichten, eine Zero-Trust-Architektur zu verwenden. Große Unternehmen und kommerzielle Organisationen folgen diesem Beispiel.

In einer Zero-Trust-Umgebung wird jedoch absolutes Vertrauen in das Validierungs- und Verifizierungssystem gesetzt, bei dem es sich in den meisten Fällen um ein Identitäts- und Zugriffsmanagementsystem (Identity and Access Management / IAM) handelt. Dadurch wird eine einzige vertrauenswürdige Instanz geschaffen, die, wenn sie gehackt wird, dem Angreifer ungehinderten Zugang zu den gesamten Systemen des Unternehmens verschafft.

Das ist eine ganz andere Dimension, als das Stehlen von Benutzernamen und Kennwort. Stiehlt der Angreifer „lediglich“ Daten eines einzelnen Benutzers, kann es alles das tun, wozu der einzelne Benutzer berechtigt ist, beispielsweise die Autorisierung bestimmter Zahlungen oder das Kopieren sensibler Daten.

Wenn ein Angreifer jedoch in die Zero-Trust-Architektur einbricht und Zugriff auf das gesamte IAM-System erhält, kann er global das tun, wozu das gesamte System in der Lage ist. Beispielsweise in die gesamte Gehaltsabrechnung eingreifen.

Dass dieses Szenario eine reale und nicht nur eine ausgedachte Gefahr beschreibt, zeigt das Beispiel des Unternehmens Okta. Das Unternehmen ist ein Single-Sign-On-Dienst, beschäftigt sich also mit Identitätsmanagement. Da Unternehmen oft mehrere Systeme verwenden, die jeweils unterschiedliche Anmeldedaten erfordern, nutzen sie solche Dienste wie Okta, damit Mitarbeiter mit einem einzigen Passwort auf alle Systeme des Unternehmens zugreifen können.

Okta wurde Ende März 2022 gehackt.

Das Unternehmen hatte Glück. Der Angreifer konnte zwar auf einige Daten zugreifen, erlangte aber (noch) keine Kontrolle über Konten.

Eine „Dezentralisierung“ soll solchen Gefahren nun vorbeugen und Schwachstellen beseitigen.

Die Idee hinter der Dezentralisierung ist folgende:

Wenn ein Benutzer ein Konto in einem IAM-System einrichtet, wählt er normalerweise ein Passwort. Das System hat die Aufgabe, das Passwort zu verschlüsseln und zur späteren Verwendung zu speichern. Hierbei gibt es zwei Probleme:

– Auch Listen von verschlüsselten Passwörtern sind attraktive Angriffsziele.

– Auch die Multi-Faktor-Authentifizierung kann umgangen werden.

Wenn sich Passwörter nun auf eine andere Weise verifizierten ließen, also ohne die bisher übliche Speicherung, hätten Angreifer kein klares Ziel mehr.

An dieser Stelle kommt die Dezentralisierung ins Spiel.

Anstatt das Vertrauen in eine einzelne zentrale Einheit zu setzen, setzt die Dezentralisierung das Vertrauen in das Netzwerk als Ganzes. Dieses Netzwerk kann außerhalb des IAM-Systems existieren. Die mathematische Struktur der Algorithmen, die dem dezentralen System zugrunde liegen, stellt sicher, dass kein einzelner Knoten allein handeln kann. Jeder Knotenpunkt des Netzes kann von einer unabhängig operierenden Organisation wie einer Bank, einem Telekommunikationsunternehmen oder einer Regierungsbehörde betrieben werden. Um ein einziges Geheimnis zu stehlen, müssten also mehrere unabhängige Knotenpunkte gehackt werden.

Selbst im Falle einer Verletzung des IAM-Systems würde der Angreifer nur Zugang zu einigen Benutzerdaten erhalten – jedoch nicht zum gesamten System. Und um sich Zugriff auf die gesamte Organisation zu verschaffen, müsste er eine Kombination von 14 unabhängig voneinander arbeitenden Knoten knacken. Das ist nicht unmöglich, aber sehr schwierig.

Um solch ein effektives dezentrales Überprüfungssystem einzurichten und die Sicherheit der Verifizierungsprozesse zu erhöhen, werden Algorithmen benötigt. Diese Algorithmen müssen entwickelt und geprüft werden. Dennoch ist die Mathematik nur der erste Schritt, denn das System muss zur Anwendungsreife gebracht werden.

Das Konzept ist allerdings auf dem besten Weg, um sich zu einem funktionierenden Netzwerk zu entwickeln, das Konten vor Cyberkriminellen schützt: Ein Team um Joanne Hall, Dozentin für Mathematik und Cybersicherheit an der Universität RMIT in Melbourne, Australien, arbeitet an solchen Algorithmen zur Schaffung eines dezentralen Verifizierungssystems, das Hackerangriffe erheblich erschweren würde.

Mit einem Partner in der Industrie wurde bereits ein Prototyp entwickelt, der die validierten Algorithmen verwendet. So gaben die Universität RMIT und die Tide Foundation im Mai 2022 bekannt, eine Lösung für die potenzielle Schwachstelle der Root-Autorität gefunden zu haben. Die Lösung beruht auf einer neuartigen, sicheren, kryptografischen Mehrparteien-Technologie.

Das Konzept trägt den Namen „Blind Secret Processing“. Es soll das Paradigma der Cybersicherheit verändern und den unbefugten Zugang zu kritischen Infrastrukturen der Vergangenheit angehören lassen.

Wir dürfen auf die weitere Entwicklung gespannt sein.

Quelle: Grundlage des Artikels ist ein Beitrag des RMIT-Forscherteams um Joanne Hall, der in dem Online-Medium „The Conversation“ erschien. Auf „The Conversation“ schreiben Wissenschaftler für die breite Öffentlichkeit als Experten zu aktuellen Fragen und Themen.

So schützen sich Maschinenbauer mit einem Informationssicherheits-Managementsystem (ISMS) vor Hackerangriffen und Cyberattacken.

Beitragsbild: istock.com | ArLawKa AungTun

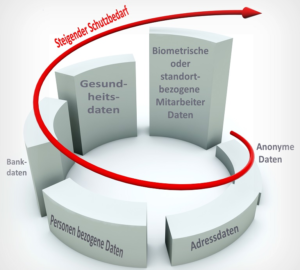

Datensicherheit und Datenqualität sowie die Auswirkungen auf den Schutzbedarf DSGVO – Datenqualität Spätestens mit der Einführung der DSGVO sollte sich

Beitragsbild: (c) Mikhailmishchenko | Dreamstime.com

Um Ihre Datensicherheit / IT-Sicherheit zu verbessen, muss man wissen, wo sich Sicherheitslücken eingeschlichen haben. Eine IT-Risikoanalyse..

Beitragsbild: istock.com | BrianAJackson

Mittelständische Unternehmen sind nicht ausreichend vor IT-Risiken geschützt. Defizite gibt es vor allem bei den sogenannten Standardmaßnahmen. Dabei wären doch..

Beitragsbild: istock.com | Eisenlohr

Das IT-Backup ist für Ihr Unternehmen eine Art „Lebensversicherung“. Wir erklären Ihnen, wie Sie ein wirkungsvolles Backup anlegen können und erläutern, in welche ergänzenden Maßnahmen Sie dieses Backup einbetten sollten.

Beitragsbild: istock.com | ArLawKa AungTun

Was bringt eine Cyber-Versicherung? Die zunehmende Bedrohung durch Cyberangriffe ist inzwischen ein großes Thema, sowohl in der Fachliteratur als auch

Geschäftsführer: Tim Iglauer

Unter den Pappeln 7 | 34327 Körle

E-Mail: tim.iglauer@spedihub.de

Telefon: 05665 / 96 80 69 0

Mobil: 0177 / 650 68 16

Anspruchsvolle Prozessabläufe und die präzise Abstimmung von Schnittstellen im Unternehmen, sowohl innerhalb verschiedener Abteilungen als auch mit externen Partnern, erfordern eine maßgeschneiderte IT-Lösung zur Steigerung der Effizienz. Entwickeln Sie mit uns innovative Wege, um die Herausforderungen des IT-Umfelds erfolgreich zu meistern und optimale Lösungen für Ihre Anforderungen zu finden.

Wir halten Sie auf dem Laufenden!

Bildnachweis: