Wie Maschinen- und Anlagenbauer von einem ISMS profitieren

So schützen sich Maschinenbauer mit einem Informationssicherheits-Managementsystem (ISMS) vor Hackerangriffen und Cyberattacken.

Beitragsbild: istock.com | ArLawKa AungTun

Es ist ein Albtraum, wenn Cyberkriminelle Firmenserver lahmlegen oder erst gegen Lösegeld freigeben. Und diese Angriffe nehmen zu. Auf Netzwerkebene liegt Deutschland derzeit weltweit auf Platz 4 der Zielländer.

Das BSI empfiehlt Unternehmen daher, ein Informationssicherheitsmanagementsystem (ISMS) einzuführen, um sich zielgerichtet gegen Angriffe oder gravierende fehlerhafte Eingaben zu schützen. Denn einzelne isolierte Maßnahmen sind erfahrungsgemäß weder effektiv noch effizient. Erst ein ISMS sorgt dafür, dass alle technischen und organisatorischen Sicherheitsmaßnahmen präzise gesteuert und überwacht werden.

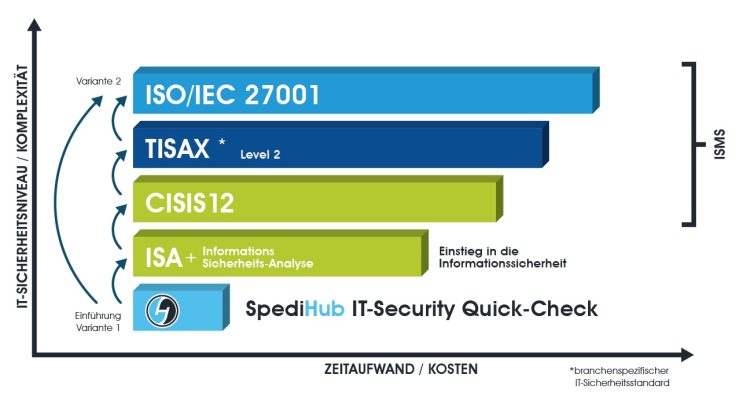

Bei der Einführung eines ISMS kann auf bewährte Modelle und Rahmenwerke wie die ISO 27001, den IT-Grundschutz (BSI) oder das CISIS12 zurückgegriffen werden.

Diese anerkannten Methoden stehen für Systeme, die Ihre IT-Systeme und das Wissen Ihrer Mitarbeiter möglichst effizient gegen Cyberangriffe und Industriespionage schützen.

Neben der Tatsache, dass Ihnen ein ISMS eine angemessene Informationssicherheit verschafft, leiten sich noch weitere Vorteile für Ihre Spedition ab.

So sorgt ein ISMS beispielsweise für mehr Transparenz in den Geschäftsprozessen. – Es ist eine Eigenschaft von Managementsystemen, dass sie Informationen bündeln, sortieren und visualisieren. Dadurch müssen Sie Daten nicht mehr aus verschiedenen Ablageorten zusammentragen, sondern haben diese über ein zentrales Dashboard im Blick und können sich diese zudem grafisch auswerten lassen.

Weiterhin erhöhen Sie Ihr Renommee bzw. erfüllen Anforderungen Ihrer Geschäftspartner. In der Automobilindustrie gehört eine Zertifizierung der Informationssicherheit schon seit langem zum guten Ton. Mit einem professionell aufgesetzten ISMS können Sie Nachfragen nach einer Zertifizierung Ihrer Spedition gelassen entgegensehen, da Sie die Voraussetzungen für eine Zertifizierung bereits erfüllen und sich dies nur noch durch ein Audit bestätigen lassen müssen.

Schließlich sorgt ein ISMS durch die transparenten und optimierten Strukturen für eine Kostenersparnis. Zudem schützt es das Unternehmen und seine Kunden vor finanziellen Schäden, die mit einem Ausfall von IT-Systemen verbunden sein können.

+ Erhöhung Ihres IT-Sicherheitsniveaus

+ Mehr Sicherheit für die Außendarstellung

+ Risikominimierung

+ Betriebskostenreduktion

(langfristig durch effizientere Prozesse, Beseitigung von Medienbrüchen,

frühzeitigere und klügere Reaktion bei Sicherheitsvorfällen, etc.)

Die Abläufe eines Unternehmens sind stetig im Wandel und müssen sich den Anforderungen von Kunden, neuen Chefs und der Gesetzgebung anpassen.

Gehen Sie gegen „Betriebsblindheit“ vor. Wir empfehlen Ihnen, die Gelegenheit zu nutzen, wenn Sie sich mit dem Thema Datensicherheit beschäftigen, und Ihre Prozesse zu analysieren. Die Effizienz eines Geschäftsprozesses steht in einem engen Zusammenhang mit dessen Datensicherheit. Mit einer Verbesserung Ihrer Geschäftsprozesse erreichen Sie häufig auch eine höhere Sicherheit für Ihre Daten.

Unternehmen werden oft erst dann aktiv, wenn es einen konkreten Anlass gibt, beispielsweise einen externen Einfluss. Dahinter kann die Anforderung eines Kunden stecken oder aber ein Cyberangriff. Allerdings gilt ein Cyberangriff dann als besonders erfolgreich, wenn er unentdeckt bleibt, da es Angreifer vor allem auf Geschäftsdaten abgesehen haben. Die Nachrichten von Lösegeldforderungen, die es in die Presse schaffen, sind nur ein kleiner Teil des „Geschäfts“.

Für Sie als Geschäftsführer und Vorstand ist es wichtig zu wissen, dass ein unzureichendes Sicherheitsniveau auf Sie zurückfallen kann, da es Ihre gesetzliche Sorgfaltspflicht berührt. Demnach sichern Sie mit der Einführung eines ISMS nicht nur Ihre Daten ab, sondern auch sich selbst gegenüber Schadensersatzansprüchen.

Um Ihrer Nachweispflicht nachzukommen, gibt es mehrere unabhängige Zertifizierungsmöglichkeiten.

Ein Informationssicherheitsbeauftragter (ISB) ist eine speziell geschulte Person, die gewährleistet, dass Ihre Informationen und IT-Systeme im Unternehmen ausreichend geschützt werden. Er ist verantwortlich für die Planung, Umsetzung, Prüfung und Verbesserung der Informationssicherheit.

Ein interner ISB muss diese Position nicht in Vollzeit ausfüllen, sondern kann weitere Funktionen im Unternehmen besetzen. Jedoch sollten Sie darauf achten, dass kein Interessenkonflikt entstehen kann. Auch wenn der Leiter Ihrer IT-Abteilung die Fachkenntnisse besitzt, um als ISB zu agieren, sollte diese Konstellation vermieden werden.

Ein erfolgreiches ISMS-Audit hat neben einer Selbstüberprüfung auch den Effekt, dass Sie einen aussagekräftigen Nachweis in Form eines Zertifikates erhalten. Damit weisen Sie nach, dass ein funktionierendes Informationssicherheitsmanagementsystem implementiert wurde.

Nicht nur Geschäftskunden, sondern auch Versicherungen und Banken honorieren zunehmend Nachweise der IT-Sicherheit.

Tipp: Binden Sie Ihr Zertifikat an prominenter Stelle auf Ihrer Website ein, um Neukunden direkt über die Qualität Ihrer Informationssicherheit zu informieren und Ihre Attraktivität als potenzieller Geschäftspartner zu betonen.

Es ist nach einer Zertifizierung zu bedenken, dass Unternehmensprozesse im Laufe der Zeit angepasst werden müssen und interne Abläufe anders gelebt werden können. Daher ist auf die Aktualität des ISMS-Zertifikates zu achten, um dessen Reputation in der Außenwirkung nicht zu schwächen.

Unternehmen des Maschinen- und Anlagenbaus sind aufgrund ihrer sensiblen Konstruktionspläne und ihrer engen Beziehungen zu den OEMs besonders attraktive Ziele für Hackerangriffe. Daher ist es für die Industrie von großer Bedeutung, die Risiken von Cyber-Angriffen zu minimieren.

Insbesondere durch die Optimierung der internen Prozesse, die sich durch die Einführung eines ISMS ergibt, können Betriebskosten gespart werden. Diese Optimierungen resultieren durch den geordneten und effizienten IT-Betrieb. Eine wesentliche Rolle spielt dabei, dass Geschäftsprozesse nach der Implementierung eines ISMS mehr Transparenz erfahren.

Durch eine Inventarisierung ergibt sich eine erhöhte Transparenz der vorhandenen Systeme. Das IT-Sicherheitsniveau wird messbar.

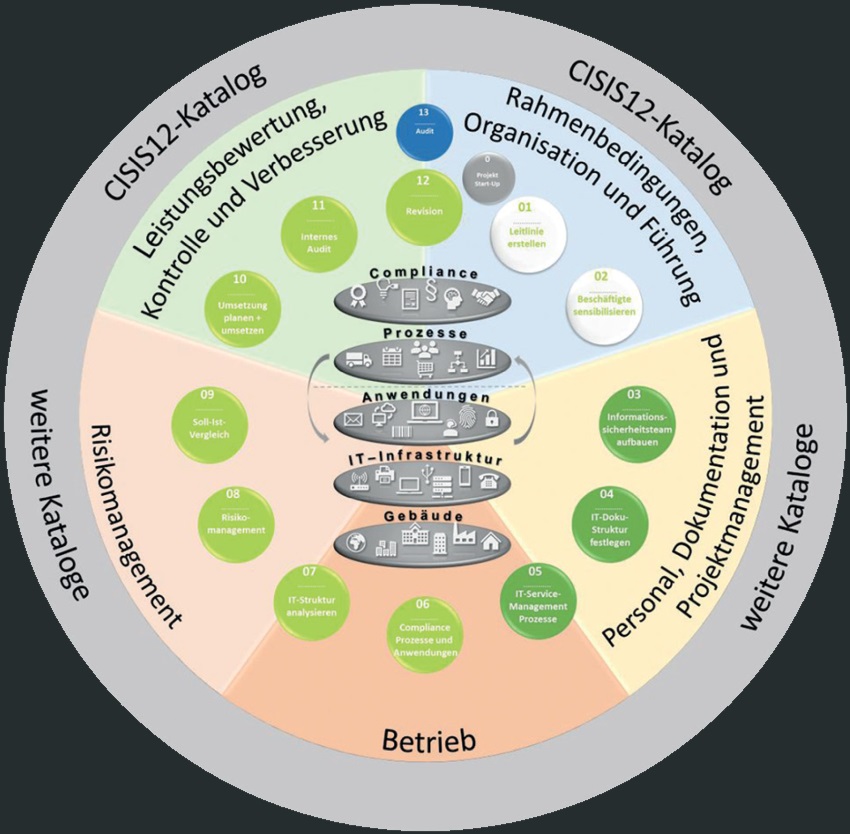

Bild: Aufbau ISMS S.8

Um die IT-Sicherheit strukturiert auf- und auszubauen, sollte auf Rahmenwerke zurückgegriffen werden. Diese wurden von anerkannten Fachleuten entwickelt und haben sich in der Praxis bereits vielfach bewährt.

Zu diesen Rahmenwerken zählen die ISO 27001, das IT-Grundschutz-Regelwerk des BSI oder das CISIS12.

Die ISO 27001 wird primär von Konzernen verwendet, die international tätig sind. Es handelt sich um einen sehr umfangreichen Katalog, der sich an den Geschäftsprozessen eines Unternehmens orientiert. Die Norm ist abstrakt und allgemein gehalten und eignet sich daher für alle Branchen und Organisationsarten. Im Gegenzug bleibt es dem Unternehmen selbst überlassen, auf welche Art und Weise die IT-Sicherheit umgesetzt wird.

Der BSI IT-Grundschutz ist technisch ausgerichtet. Das Rahmenwerk ist sehr detailliert und liefert konkrete Angaben zum Aufbau eines Informationssicherheitsmanagementsystems. Da mit diesem Katalog ein genaues Schema ausgearbeitet wurde, entfällt die Notwendigkeit einer vollständigen Risikoanalyse. Ebenfalls brauchen keine eigenen Maßnahmen entwickelt werden. Der Aufwand an zu prüfenden Fragestellungen ist jedoch deutlich höher als bei der ISO 27001.

Bei dem CISIS12 handelt es sich um einen schlanken Maßnahmenkatalog, der in 12 Schritten zum ISMS führt. Im Katalog wird zwar das „Was“, jedoch nicht das „Wie“ beschrieben. Hierfür verweist die Norm auf die anderen beiden Regelwerke (BSI IT-Grundschutz und ISO 27001).

Da unser Fokus auf mittelständischen Unternehmen liegt, sind wir auf IT-Grundschutz sowie CISI12 spezialisiert.

ISO 27001 | BSI IT-Grundschutz nach 27001 | CISIS 12 |

abstrakt | konkret | kompakt |

generisch | maßnahmenorientiert | maßnahmenorientiert |

Top-down-Ansatz | Bottom-up-Ansatz | |

Für internationale Zertifizierung | Nationaler Standard des BSI | |

Für alle Arten von Unternehmen geeignet | Für Unternehmen mit sensiblen Daten geeignet | Für KMU geeignet, ist aber skalierbar |

Tabelle S.8

Das Bundesamt für Sicherheit und Informationstechnik (BSI) hat ein Konzept zum Schutz der Informationssicherheit veröffentlicht. Neben dem Leitfaden für die Einführung eines Informationssicherheitsmanagementsystems (ISMS) wird jährlich eine Aktualisierung eines detaillierten Maßnahmenkataloges veröffentlicht.

Der IT-Grundschutz als mitwachsendes System kann in drei verschiedenen Formen implementiert werden: Basis-, Standard- und Kern-Absicherung.

Folgende Werke dienen zur Einführung des IT-Grundschutzes:

Die Einführung eines ISMS ähnelt aufgrund der fortlaufenden Dokumentation der Einführung eines Qualitätsmanagementsystems (ISO 9001). Aufgrund der standardisierten Vorgehensweise kann der BSI IT-Grundschutz – nach seiner Umsetzung im Unternehmen – auch nach ISO 27001 zertifiziert werden.

Da das Regelwerk zur ISO 27001 generisch formuliert ist, müssen Unternehmen einen erheblichen Aufwand in die Ausarbeitung eigener Maßnahmen investieren. Der IT-Grundschutz vom BSI verursacht wiederum aufgrund seines Detaillierungsgrades einen hohen zeitlichen Implementierungsaufwand. Daher entscheiden sich mittelständische Unternehmen häufig für die Einführung eines ISMS „light“. Dies ist mit der CISIS12 möglich.

Hierbei erfolgt die Umsetzung in zwölf strukturierten Schritten:

12 Schritten der CISIS12

Das Regelwerk des BSI IT-Grundschutzes ist sehr komplex, da es sich in verschiedene Absicherungsstufen gliedert. Dessen Anwendung gestaltet sich daher recht zeitaufwendig. Da die Mitarbeiter, die an der Implementierung des ISMS beteiligt sind, in der Regel nicht vom Tagesgeschäft freigestellt werden können, bietet sich eine schrittweise Einführung an.

Als erste Stufe kann das aktuelle Sicherheitsniveau mit der Bedarfsanalyse ISA+ analysiert werden. Der Vorgang ist unkompliziert und zielt darauf ab, die Handlungsfelder herauszukristallisieren. Anhand einer angepassten und gezielten Analyse werden notwendige Maßnahmen sichtbar. Gleichzeitig werden vorhandene Potenziale im Unternehmen identifiziert.

Darauf aufbauend bietet die CISIS12 bereits die Möglichkeit einer Zertifizierung als vollwertiges ISMS.

Falls nun ein Kunde dennoch ein internationales Zertifikat wie die ISO 27001 fordert, kann auf dem CISIS12-Rahmenwerk aufgebaut werden.

Durch die Einführung eines Informationssicherheitsmanagementsystems (ISMS) können Ihre IT-Systeme mit technischen und

organisatorischen Sicherheitsmaßnahmen (gegen Angriffe oder gravierende fehlerhafte Eingaben) geschützt werden.

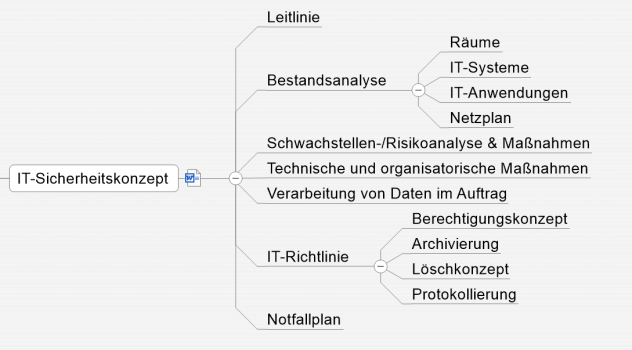

Aufbau IT-Sicherheitskonzept (Auszug) S.13

Mit einem IT-Sicherheitskonzept wird das breite strategische Ziel definiert, das mit der Einführung eines ISMS erreicht werden soll. Hierbei geht es noch nicht um die konkrete Umsetzung, sondern um die Auswahl der technischen Mittel zum Schutz der Informationen. Weiterhin wird festgelegt, welche Standorte oder Prozesse abgesichert werden sollen.

Auf Grundlage dieses allgemeinen Konzepts werden dann die feineren Details ausgearbeitet. Hierfür sind in der Regel verschiedene Analysen notwendig, wie die Schwachstellenanalyse oder die Bestandsanalyse. Diese Analysen dienen dazu, Leitlinien und spezifische Richtlinien zu definieren. Hierzu gehören Maßnahmen, die bei den alltäglichen Arbeitsroutinen anzuwenden sind. Beispielsweise kann es Richtlinien geben, welche Firewall-Einstellungen vorzunehmen sind, wie lang Passwörter sein sollten oder ob Smartphones privat genutzt werden dürfen.

Auch für kleine und mittlere Maschinenbauunternehmen bietet es sich an, mit einem IT-Sicherheitshandbuch zu arbeiten, da es alle relevanten Informationen über IT-Sicherheit und die rechtlichen Rahmenbedingungen bündelt und detailliert beschreibt. So wird das im Unternehmen erarbeitete Wissen zur IT-Sicherheit abgespeichert.

Das Handbuch ist für die Unternehmensleitung und/oder den IT-Verantwortlichen gedacht und kann beispielsweise folgende Kapitel enthalten:

Mit der Einführung der DSGVO hat der Gesetzgeber festgelegt, dass alle Unternehmen – ohne Ausnahme und gleich welcher Größe – technische und organisatorische Maßnahmen ergreifen müssen, um personenbezogene Daten zu schützen.

Unternehmen, die bereits funktionierende Prozesse im Datenschutz aufgebaut haben, können in Bezug auf die IT-Sicherheit sehr gut auf diesen aufbauen.

Speditionen, bei denen jedoch noch Handlungsbedarf besteht, können ihren Datenschutz in einem Atemzug mit den IT-Sicherheitsmaßnahmen etablieren. Sie erhalten ein funktionierendes ISMS – und erfüllen gleichzeitig ihre Rechenschaftspflicht hinsichtlich der DSGVO.

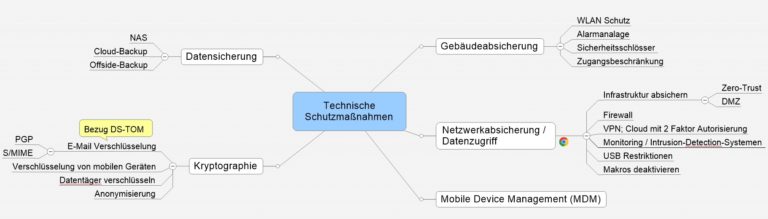

Bei der technischen Umsetzung von IT-Sicherheitsmaßnahmen ist die interne IT oder der IT-Dienstleister der Spedition gefragt. In enger Zusammenarbeit mit dem Informationssicherheitsbeauftragten wird festgelegt, welche technischen Maßnahmen mit welcher Priorität umgesetzt werden müssen.

Ein Auszug typischer IT-Sicherheitsmaßnahmen im Maschinen- und Anlagenbau:

Wenn Sie aus dem Homeoffice oder in einem ICE surfen, schützt Sie ein virtuelles privates Netzwerk (VPN) davor, dass Dritte Ihre übermittelten Daten mitlesen können. Weiter Vorteile sind, dass Ihre IP-Adresse und Ihr Standort verborgen bleiben.

Nur wenn Sie die technischen Maßnahmen im Einklang mit Ihren organisatorischen Maßnahmen stehen, wird es Ihnen gelingen Ihre IT-Sicherheit in den Griff zu bekommen.

So schützen sich Maschinenbauer mit einem Informationssicherheits-Managementsystem (ISMS) vor Hackerangriffen und Cyberattacken.

Beitragsbild: istock.com | ArLawKa AungTun

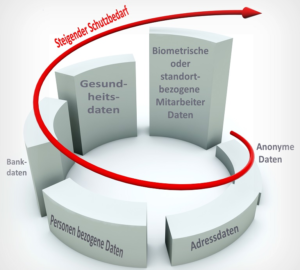

Datensicherheit und Datenqualität sowie die Auswirkungen auf den Schutzbedarf DSGVO – Datenqualität Spätestens mit der Einführung der DSGVO sollte sich

Beitragsbild: (c) Mikhailmishchenko | Dreamstime.com

Um Ihre Datensicherheit / IT-Sicherheit zu verbessen, muss man wissen, wo sich Sicherheitslücken eingeschlichen haben. Eine IT-Risikoanalyse..

Beitragsbild: istock.com | BrianAJackson

Mittelständische Unternehmen sind nicht ausreichend vor IT-Risiken geschützt. Defizite gibt es vor allem bei den sogenannten Standardmaßnahmen. Dabei wären doch..

Beitragsbild: istock.com | Eisenlohr

Das IT-Backup ist für Ihr Unternehmen eine Art „Lebensversicherung“. Wir erklären Ihnen, wie Sie ein wirkungsvolles Backup anlegen können und erläutern, in welche ergänzenden Maßnahmen Sie dieses Backup einbetten sollten.

Beitragsbild: istock.com | ArLawKa AungTun

Was bringt eine Cyber-Versicherung? Die zunehmende Bedrohung durch Cyberangriffe ist inzwischen ein großes Thema, sowohl in der Fachliteratur als auch

Geschäftsführer: Tim Iglauer

Unter den Pappeln 7 | 34327 Körle

E-Mail: tim.iglauer@spedihub.de

Telefon: 05665 / 96 80 69 0

Mobil: 0177 / 650 68 16

Anspruchsvolle Prozessabläufe und die präzise Abstimmung von Schnittstellen im Unternehmen, sowohl innerhalb verschiedener Abteilungen als auch mit externen Partnern, erfordern eine maßgeschneiderte IT-Lösung zur Steigerung der Effizienz. Entwickeln Sie mit uns innovative Wege, um die Herausforderungen des IT-Umfelds erfolgreich zu meistern und optimale Lösungen für Ihre Anforderungen zu finden.

Wir halten Sie auf dem Laufenden!

Bildnachweis: