Wie Maschinen- und Anlagenbauer von einem ISMS profitieren

So schützen sich Maschinenbauer mit einem Informationssicherheits-Managementsystem (ISMS) vor Hackerangriffen und Cyberattacken.

Beitragsbild: istock.com | ArLawKa AungTun

Ein IT-Sicherheitskonzept ist ein umfassender Plan, der darauf abzielt, IT-Systeme vor Bedrohungen zu schützen. Dieser Plan stützt sich hauptsächlich auf die Implementierung von technischen und organisatorischen Maßnahmen. In einem Leitfaden zu diesem Thema werden die wichtigsten Maßnahmen im Detail vorgestellt. Darüber hinaus wird erläutert, wie ein solches IT-Sicherheitskonzept mit Hilfe eines Informationssicherheits-Managementsystems (ISMS) realisiert werden kann. Durch die Anwendung dieses Konzepts können Sicherheitslücken in der IT identifiziert und minimiert werden.

Wurde ein Unternehmen Opfer eines Cyber-Angriffs, ist es gesetzlich verpflichtet, der Landesdatenschutzbehörde den Datenverlust zu melden. Darüber hinaus muss es entsprechende Veröffentlichungspflichten erfüllen.

Ein IT-Sicherheitskonzept in Verbindung mit einem ISMS kann dazu beitragen, dass es gar nicht erst so weit kommt, denn dieses System sorgt dafür, dass Sie Ihre IT-Systeme und das Wissen Ihrer Mitarbeiter möglichst effizient gegen Cyberangriffe und Industriespionage schützen.

Um das ISMS aufzubauen, stehen Unternehmen verschiedene Werkzeuge zur Verfügung. Diese können je nach Unternehmensgröße, verfügbaren Ressourcen und Zielen angewendet werden. Während die umfangreiche ISO 27001 hauptsächlich von international tätigen Konzerne verwendet wird, bietet sich für Mittelständler die CISIS12 an. In bestimmten Branchen werden zudem spezifische IT-Standards verlangt, z. B. eine Zertifizierung nach TISAX.

Lorem ipsum dolor sit amet, consetetur sadipscing elitr, sed diam nonumy eirmod tempor invidunt ut labore et dolore magna aliquyam erat, sed diam voluptua. At vero eos et accusam et justo duo dolores et ea rebum. Stet clita kasd gubergren, no sea takimata sanctus est Lorem ipsum

Ein IT-Sicherheitskonzept ist ein umfassender Plan, der entwickelt wird, um IT-Systeme vor Bedrohungen zu schützen. Säulen dieses Plans sind die sogenannten “technischen und organisatorischen Maßnahmen“. In unserem Leitfaden stellen wir Ihnen die wichtigsten Maßnahmen im Detail vor und zeigen Ihnen, wie Sie solch ein IT-Sicherheitskonzept mithilfe eines ISMS realisieren. Auf diese Weise können Sie Sicherheitslücken in Ihrer IT identifizieren und reduzieren. Weitere Informationen und detaillierte Anleitungen finden Sie auf unserer Seite zum IT-Sicherheitskonzept.

Netzwerksicherheit ist wichtig, um Ihr Netzwerk vor unbefugtem Zugriff und Missbrauch zu schützen. Sie hilft auch, Datenverlust durch menschliches Versagen zu vermeiden. Die wichtigsten Maßnahmen sind

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Ut elit tellus, luctus nec ullamcorper mattis, pulvinar dapibus leo.

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Ut elit tellus, luctus nec ullamcorper mattis, pulvinar dapibus leo.

Angriffe auf ein Firmennetzwerk sollen möglichst früh erkannt werden, um Gegenmaßnahmen einleiten zu können. Oftmals halten sich Angreifer über Monate in einem Firmennetzwerk auf und ziehen in dieser Zeit große Datenmengen ab.

Eine weitere Gefahr sind fehlende Back-ups aus der Zeit vor der Infiltration des Firmennetzwerks, da die betroffenen Systeme dann von Grund auf neu aufgebaut werden müssen. Daher soll an dieser Stelle auf die Bedeutung funktionierender Back-ups verwiesen werden.

Ungewöhnliches Verhalten wie Portscans oder Zugriffe von unsicheren Webservern können durch Intrusion-Detection-Systeme (IDS) erkannt werden. Gelingt es Angreifern, die Firewall zu überwinden, soll das IDS als Überwachungssystem zudem Manipulationen erkennen. Es dient also dem Schutz gegen externe als auch gegen interne unbefugte Zugriffe oder Manipulationen.

Wichtig ist dabei, dass das IDS nicht erst installiert wird, wenn bereits ein Angriff läuft, da das System einen Sollzustand ermitteln muss, um Abweichungen erkennen zu können.

Der WLAN-Schutz in Unternehmen ist ein wichtiger Aspekt der Netzwerkabsicherung, da drahtlose Netzwerke anfällig für Angriffe von außen sind. Wussten Sie, dass ein auf dem Firmengelände versteckter Laptop Ihr WLAN-Kennwort innerhalb weniger Stunden knacken kann?

Sorgen Sie für eine starke Authentifizierung mit sicheren Passwörtern.

Ihr Firmenname ist keine gute Idee als Passwort.

Stellen Sie sicher, dass nur autorisierte Benutzer Zugriff auf das WLAN-Netzwerk haben. Verwenden Sie starke Authentifizierungsmethoden wie WPA3 (Wi-Fi Protected Access 3) statt unsichere Protokolle wie WEP (Wired Equivalent Privacy). Verwenden Sie komplexe Passwörter und ändern Sie die Standard-SSID (Service Set Identifier) des Netzwerks.

Trennen Sie das WLAN vom Firmennetzwerk und richten Sie separate Netzwerkzonen für mobile Endgeräte und Gäste ein.

Mit VLANs (Virtual Local Area Networks) können Sie das WLAN vom restlichen Unternehmensnetzwerk segmentieren und das Ausmaß eines potenziellen Angriffs begrenzen.

Aktivieren Sie die Verschlüsselung für das WLAN mit AES (Advanced Encryption Standard), um die Vertraulichkeit der übertragenen Daten zu gewährleisten.

Richten Sie ein Monitoring ein, das Sie über Anomalien informiert.

Schulen Sie Ihre Mitarbeiter, um Cyber-Attacken vorzubeugen, und aktualisieren Sie regelmäßig die Firmware Ihrer WLAN-Geräte, um Sicherheitslücken zu schließen.

Sie haben große Stammkunden?

Stellen Sie sicher, dass nur der beabsichtigte Empfänger Ihre E-Mail-Nachricht lesen kann und richten Sie eine verschlüsselte E-Mail-Kommunikation ein.

Achten Sie darauf, dass der Inhalt mit S/MIME oder PGP verschlüsselt wird. In Office 365 kann dies mit der entsprechenden Lizenz eingerichtet werden.

Indem Sie die E-Mail-Verschlüsselung nutzen, erhöhen Sie Ihre Vertrauenswürdigkeit als Geschäftspartner und bieten Ihren Kunden einen professionellen Service.

Gleichzeitig schützen Sie sich als Empfänger von E-Mails, denn durch die Verschlüsselung können Sie sicherstellen, dass eingehende E-Mails vom richtigen Absender stammen und dass der Inhalt der E-Mail während der Übertragung nicht manipuliert wurde.

Es gibt zwei grundlegende Arten der E-Mail-Verschlüsselung. Bei der symmetrischen Verschlüsselung wird derselbe Schlüssel zum Verschlüsseln und zum Entschlüsseln der Nachricht verwendet. Bei der asymmetrischen Verschlüsselung werden hingegen verschiedene Schlüssel verwendet: ein öffentlicher Schlüssel zum Verschlüsseln der Nachricht und ein privater Schlüssel zum Entschlüsseln. Hierbei kommt auch häufig eine PKI (Public Key Infrastructure) zum Einsatz. Diese stellt Zertifikate bereit, anhand derer sich die Kommunikationspartner gegenseitig verifizieren können.

So schützen sich Maschinenbauer mit einem Informationssicherheits-Managementsystem (ISMS) vor Hackerangriffen und Cyberattacken.

Beitragsbild: istock.com | ArLawKa AungTun

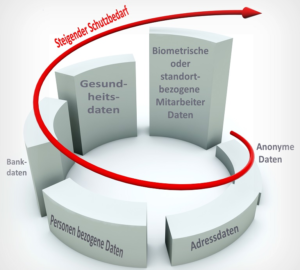

Datensicherheit und Datenqualität sowie die Auswirkungen auf den Schutzbedarf DSGVO – Datenqualität Spätestens mit der Einführung der DSGVO sollte sich

Beitragsbild: (c) Mikhailmishchenko | Dreamstime.com

Um Ihre Datensicherheit / IT-Sicherheit zu verbessen, muss man wissen, wo sich Sicherheitslücken eingeschlichen haben. Eine IT-Risikoanalyse..

Beitragsbild: istock.com | BrianAJackson

Mittelständische Unternehmen sind nicht ausreichend vor IT-Risiken geschützt. Defizite gibt es vor allem bei den sogenannten Standardmaßnahmen. Dabei wären doch..

Beitragsbild: istock.com | Eisenlohr

Das IT-Backup ist für Ihr Unternehmen eine Art „Lebensversicherung“. Wir erklären Ihnen, wie Sie ein wirkungsvolles Backup anlegen können und erläutern, in welche ergänzenden Maßnahmen Sie dieses Backup einbetten sollten.

Beitragsbild: istock.com | ArLawKa AungTun

Was bringt eine Cyber-Versicherung? Die zunehmende Bedrohung durch Cyberangriffe ist inzwischen ein großes Thema, sowohl in der Fachliteratur als auch

Geschäftsführer: Tim Iglauer

Unter den Pappeln 7 | 34327 Körle

E-Mail: tim.iglauer@spedihub.de

Telefon: 05665 / 96 80 69 0

Mobil: 0177 / 650 68 16

Anspruchsvolle Prozessabläufe und die präzise Abstimmung von Schnittstellen im Unternehmen, sowohl innerhalb verschiedener Abteilungen als auch mit externen Partnern, erfordern eine maßgeschneiderte IT-Lösung zur Steigerung der Effizienz. Entwickeln Sie mit uns innovative Wege, um die Herausforderungen des IT-Umfelds erfolgreich zu meistern und optimale Lösungen für Ihre Anforderungen zu finden.

Wir halten Sie auf dem Laufenden!

Bildnachweis: